アスクルに何が起きたのか?

2025年秋、日本中のオフィス用品利用者を震撼させたニュースがありました。

「アスクルがサイバー攻撃で業務停止」。

普段、当たり前のようにオフィス用品を発注し、翌日に届く便利さを享受していた企業にとって、それは信じられない事態でした。多くの法人がシステム障害に巻き込まれ、発注ができず、業務が停滞。さらに、内部情報が流出した可能性まで報じられたのです。

ニュースのタイトルには「再起不能」という衝撃的な言葉が並び、SNSでも「もう復旧できないのでは」と不安の声が広がりました。

でも実際、アスクルに何が起こり、なぜここまで深刻化したのでしょうか。

サイバー攻撃の正体:ランサムウェアの恐怖

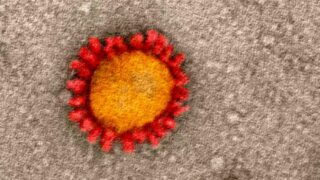

今回の攻撃の主犯格とみられているのが「ランサムウェア」と呼ばれるマルウェアです。これは企業のサーバーやパソコン内のデータを暗号化し、復旧の代わりに“身代金”を要求するというもの。

攻撃者は、特定の企業を狙うパターンと、無差別に侵入して脆弱なサーバーを踏み台にするパターンの2種類を使い分けます。

今回のアスクル事件では、明らかに“組織的・金銭目的”の標的型攻撃によるものだったとみられています。

つまり、単なる偶発的なウイルス感染ではなく、内部のネットワーク構造、バックアップ体制、管理担当者の動向までを精査した上での精密な犯行。まさに「企業脅迫型のサイバー犯罪」なのです。

攻撃経路はメール?それともVPN?

有識者やITセキュリティ関係者の推測によれば、攻撃は主に次のような経路から侵入した可能性が高いとされています。

- フィッシングメールによる社内アカウント侵入

巧妙な“請求書通知”や“取引先を装うメール”を開いた担当者が、添付ファイルをクリックすることで感染した可能性。 - リモート接続用VPNの脆弱性を悪用

テレワーク拡大に伴い、企業がVPNを利用するケースが増加。その設定不備を突かれたケースが多数報告されています。 - 外部機器からの感染

USBメモリや私物ノートパソコン経由でマルウェアが持ち込まれるケースも報告されています。

これらが複合的に作用し、アスクルの内部ネットワークに侵入。結果として基幹システムが暗号化され、受発注が完全に停止したとみられています。

サイバー攻撃の惨状:物流も麻痺、顧客対応にも影響

アスクルの強みは「翌日配送」という迅速な物流ネットワーク。しかし、この攻撃で物流システムもダウン。倉庫から商品を出すことも、注文データを処理することもできない状況に。

注文がストップし、電話やメールの問い合わせが殺到。サポートセンターはパンク寸前。

「文具が届かない」「納品日が読めない」などの声が全国から相次ぎました。

こうした事態は単なる一企業の問題ではなく、日本のサプライチェーン全体に影響を及ぼしました。特に中小企業では、「アスクル頼み」のオフィス運用をしていた会社も多く、業務中断・納期遅延に直結してしまったのです。

企業に突きつけられた「再起不能」という現実

「再起不能」とまで言われたのは、アスクルの信頼が損なわれたからだけではありません。

サイバー攻撃によって破壊されたデータの復旧が、想像を絶するほど困難だからです。

ランサムウェアの特徴は、暗号化されたデータを“完全には戻せない”こと。

バックアップを取っていても、バックアップデータまで暗号化されるケースがあります。

また、復旧できたとしても、漏洩した情報がダークウェブ上に拡散している可能性があるため、被害は長期化します。

企業にとって、「データが人質に取られる」というのは事業の生命線を握られるのと同じ。信頼の崩壊は、一度起きると立て直すのに何年もかかります。

他人事ではない:中小企業も標的に

「大手だけが狙われる」と思っていませんか?

実際には、攻撃者の標的の7割以上が中小企業です。大手よりセキュリティが甘く、侵入しやすいという理由で狙われやすいのです。

たとえば、

- 社長のパソコンにウイルスが感染し、取引先の請求書がすり替えられる。

- メールアドレスが乗っ取られて取引相手に偽の請求書が送られる。

- 業務データが暗号化され、復旧のために高額な“身代金”を要求される。

こうした被害は、2024年以降、日本国内でも急増しています。

つまり、アスクルの事件は「明日の自社の姿」になり得るのです。

学ぶべき教訓:企業が取るべき5つの防衛策

脅威は現実に存在します。しかし、備えがあれば最悪の事態は防げます。

企業がまず取り組むべき基本的な対策を5つに整理すると、以下の通りです。

- 定期的なバックアップの実施と外部保存

ネットワークに接続していない外部記憶装置にバックアップを保管する。 - 多要素認証(MFA)の導入

パスワードだけでなく、スマートフォン認証などを組み合わせて侵入リスクを下げる。 - セキュリティ教育の徹底

従業員が「怪しいメールを開かない」意識を持つことが何よりの予防策。 - セキュリティソフト・ファイアウォールの最新化

古いバージョンを放置すると、既知の脆弱性から簡単に突破される。 - CSIRT(社内対応チーム)の設置

サイバーインシデント発生時に迅速対応できるチームを持つ。

アスクルは復活できるか?

アスクルは事件後、システムの完全復旧と情報開示に向けて全力で対応しています。

ただ、信頼を取り戻すには時間がかかるでしょう。

この事件を通して浮き彫りになったのは、「便利さの裏にあるリスク」。

私たちはネットに依存する社会を生きています。オンライン注文、クラウド共有、リモートワーク…。

それらが止まった瞬間、企業活動は麻痺してしまうのです。

アスクルが歩む再建の道のりは、まさに日本企業全体への“警鐘”でもあります。

まとめ:デジタル時代の「備え」が問われる

デジタル化が進む今、「便利」と「安全」は常にセットで考えなければなりません。

どれだけ最新システムを導入しても、「人の意識」が低ければ防御は崩れます。

アスクルのサイバー攻撃事件は、単なるニュースではなく、日本社会全体への警告です。

企業・個人問わず、「自分は大丈夫」と思わないことからすべてが始まります。

いざという時に備えて――今こそ自社のセキュリティ体制を見直す時です。

コメント